Standortvernetzung via SD-WAN

Mit SD-WAN vernetzen Sie Standorte schnell und zuverlässig. Legen Sie individuelle Regeln fest und nutzen Sie sämtliche verfügbaren Übertragungsmedien einschließlich Mobilfunk.

- Automatisiert

- Flexibel

- Effizient

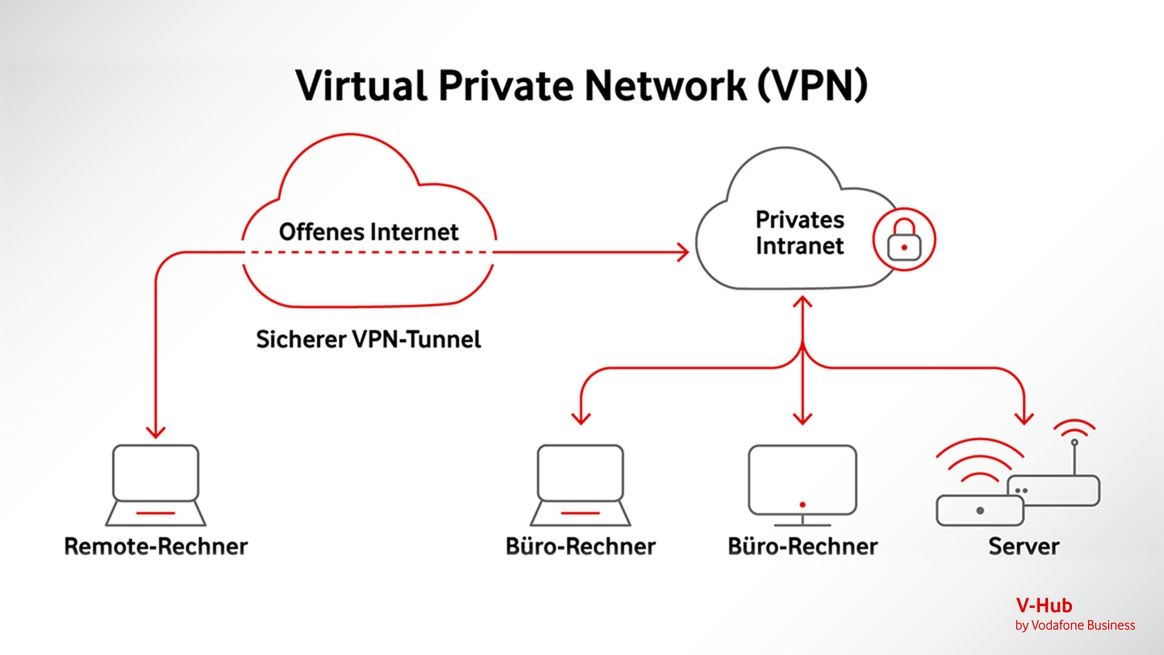

Hybride Arbeitsformen sind in Unternehmen häufig nicht mehr die Ausnahme, sondern die Regel. So greifen immer mehr Menschen von zuhause oder unterwegs auf Unternehmensdaten zu. Doch diese Verbindungen sind keineswegs sicher: Ohne Verschlüsselung können die Daten leicht in falsche Hände geraten. Die Verbindung per Virtual Private Network (VPN) sorgt für eine gute Absicherung.

Eine VPN-Verbindung schafft mithilfe moderner Verschlüsselungsverfahren eine virtuelle und damit „direkte“ Kommunikation Ihres Computers mit einer entfernten, vertrauenswürdigen Stelle. Auf diese Weise sinkt die Gefahr erheblich, dass Dritte Ihre Daten ausspionieren.

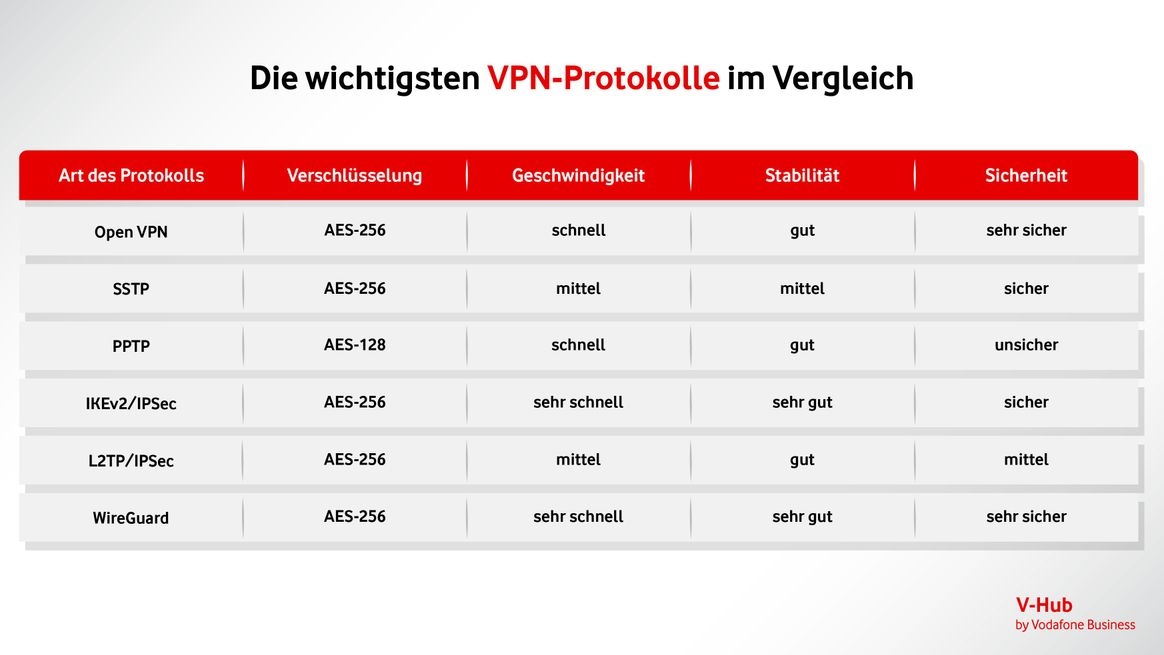

Wie genau ein VPN funktioniert, welche Protokolle es gibt und wie Sie die Technik in Ihrem Unternehmen einsetzen können, erfahren Sie in diesem Artikel.

Unternehmen, die DSGVO-konforme Kommunikation gewährleisten wollen, kommen um eine Secure-Enterprise-Messaging-Lösung nicht herum. Spätestens, wenn Mitarbeiter:innen aus dem Homeoffice heraus oder von unterwegs arbeiten sollen, gehört ein mobiler VPN-Zugang quasi zum Pflichtprogramm. Mit Vodafone CorporateDataAccess 5.0 erhalten Sie eine schlüsselfertige Lösung, um mobile Endgeräte wie Smartphones, Notebooks und Tablets via Mobilfunknetz mit Ihrem Unternehmen zu verbinden. Dafür benötigen Sie keine zusätzliche Software.

Digitalisierungsberatung für Geschäftskunden