Ende-zu-Ende-Verschlüsselung bietet ein hohes Maß an Sicherheit und Datenschutz. Unternehmen sollten Verschlüsselungsalgorithmen sorgfältig auswählen und einführen und die Schlüssel sicher managen. Dadurch stellen sie sicher, dass ihre Kommunikation tatsächlich vor unbefugtem Zugriff geschützt ist. Die Sicherheitsqualität hängt in der Praxis von verschiedenen Faktoren ab. Dazu gehören: Verschlüsselungsalgorithmen und -protokolle

Die Sicherheit von E2E-Verschlüsselung hängt stark von den verwendeten Verschlüsselungsalgorithmen und -protokollen ab. Es ist wichtig, dass moderne und sichere Verschlüsselungstechniken verwendet werden, die den aktuellen Sicherheitsstandards entsprechen. Eine Schwachstelle in diesen Algorithmen könnte die Sicherheit der gesamten Kommunikation gefährden.

Ein Beispiel für ein sicheres Protokoll ist das des Messengers Signal. Dieser verwendet ein Open-Source-Protokoll, das Ende-zu-Ende-Verschlüsselung für Nachrichten, Anrufe und Dateiübertragungen bietet. Hierbei kommen verschiedene Verschlüsselungsalgorithmen wie Axolotl Ratchet (auch als Double Ratchet bekannt) und XEdDSA (Extended Edwards-curve Digital Signature Algorithm) zum Einsatz.

Schlüsselmanagement

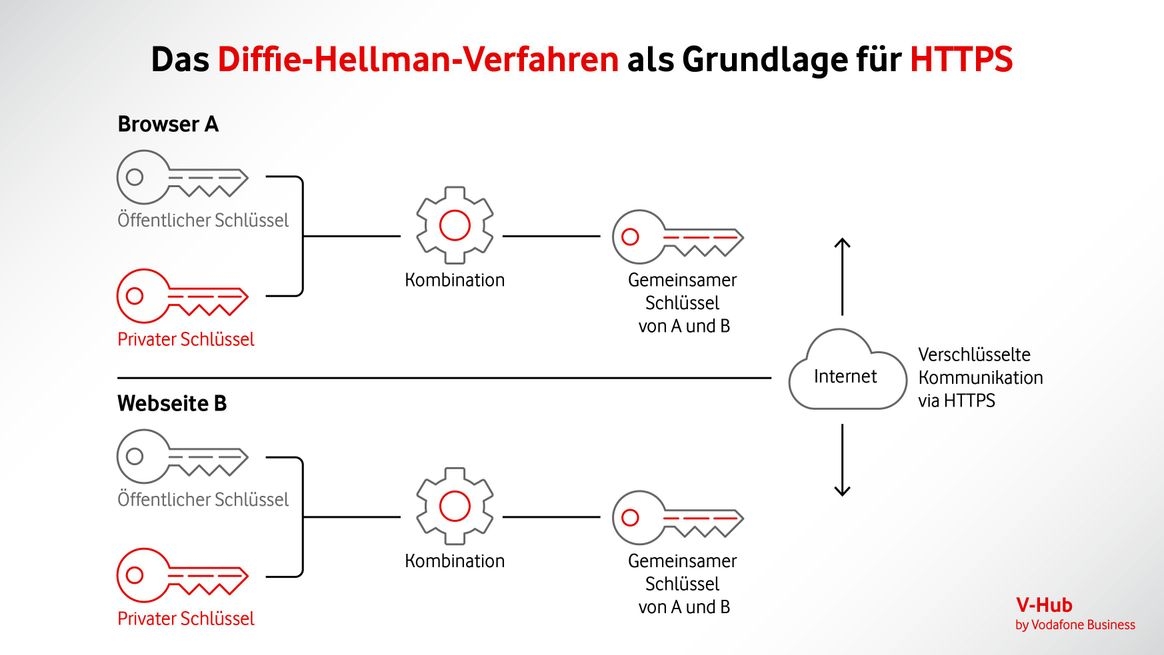

Das Management der Schlüssel, die für die Verschlüsselung und -Entschlüsselung verwendet werden, ist entscheidend für die Sicherheit. Es ist wichtig, dass die Schlüssel sicher generiert, gespeichert und ausgetauscht werden. Das stellt sicher, dass nur autorisierte Nutzer:innen Zugriff auf die verschlüsselten Daten haben.

OpenPGP ist eine Open-Source-Implementierung des PGP-Standards. Es bietet Funktionen für den E2E-Schlüsselaustausch und die Verschlüsselung von E-Mails, Dateien und anderen Daten.

Keybase ist eine Plattform für sichere Kommunikation und Dateiaustausch, die E2E-Verschlüsselung verwendet. Es ermöglicht Ihnen, sicher Nachrichten zu verschicken und Dateien zu teilen, während der Schlüsselaustausch automatisch verwaltet wird.