Im Folgenden finden Sie die einzelnen Maßnahmen, mit denen Sie in Ihrem Unternehmen Datensicherheit herstellen können. Sie gliedern sich in technische und organisatorische Maßnahmen.

Technische Maßnahmen zur Datensicherheit im Unternehmen

Back-up: Datensicherung stellen Sie durch Redundanz her. Für kleine und mittelständische Unternehmen gilt die sogenannte „3-2-1-Regel“: Alle Ihre Daten sollten außer auf ihrem Produktionssystem auf mindestens zwei weiteren Datenträgern gespeichert sein (dreifaches Vorhandensein). Die Back-ups sollten auf zwei unterschiedlichen Medien gesichert werden (zweifache Mediensicherheit) und ein Back-up sollte räumlich an einem anderen Ort abgelegt sein – zum Beispiel in einem Tresor außerhalb des Unternehmensgeländes.

Schutz vor Malware: Durch das automatisierte Verteilen und Aufspielen von Updates und Patches halten Sie Ihre Geräte im Firmennetz aktuell. Nutzen Sie aktuelle Antivirenprogramme, um Malware abzuwehren. Zugriffsberechtigungen/Zugriffsrechte: Das Zuweisen von Zugriffsrechten für Benutzer:innen sind ein elementarer Bestandteil der geschäftlichen Datensicherheit. Sorgen Sie dafür, dass klar definiert ist, ob und in welcher Form Personen in Ihrem Unternehmen auf Anwendungen und Objekte wie zum Beispiel Dateisysteme und Peripheriegeräte zugreifen dürfen. Auch die Zugriffsrechte bei einer erteilten Berechtigung sollten Sie stets im Blick behalten: Wer darf bestimmte Daten lediglich lesen? Wer darf sie auch verändern? Welche Personen dürfen welche Programme ausführen? Sie können die Zugriffsrechte in verbreiteten Cloud-Anwendungen wie beispielsweise Microsoft 365 Business und Google Drive leicht anpassen und damit für eine höhere Datensicherheit sorgen, auch wenn externe Personenunberechtigt zugreifen.

Rechtemanagement: Sie legen über das Rechtemanagement anknüpfend daran fest, welche Nutzergruppen auf welche Daten zugreifen dürfen. Zusätzlich sollten Sie alle Accounts in regelmäßigen Abständen überprüfen: Benötigen Sie diese überhaupt noch? Sind die jeweiligen Rechtefreigaben noch aktuell?

Identifizierung: Das Rechtemanagement kann nur funktionieren, wenn sich sämtliche Anwender:innen bei jedem Einwählen authentifizieren. In der Praxis kommen hierbei meist verschiedene Zugangssysteme zum Einsatz, beispielsweise Passwortschutz oder biometrischer Schutz wie ein Fingerabdruckscan. Auch Kombinationen sind möglich. Netzwerksicherheit: Wenn Ihre Mitarbeiter:innen auch im Homeoffice auf Ihr Firmennetzwerk zugreifen, sollte dies grundsätzlich via Virtual Private Network (VPN) erfolgen. Netzwerksicherheit bedeutet außerdem, nicht benötigte Dienste und Systeme zu deaktivieren. Wenn auf einzelne Systemspeicher beispielsweise nicht von außen zugegriffen wird, sollten diese nicht durch Ihre Firewall hindurch sichtbar und erreichbar sein. Firewall: Sichern Sie alle Ihre Systeme nach außen über Firewalls. Beachten Sie, dass IoT-Geräte, deren offene Programmierschnittstellen per Near Field Communication (NFC) oder Mobilfunk erreichbar sind, nicht durch Ihre Firewall geschützt sind. Deaktivieren Sie diese Zugänge oder sichern Sie sie technisch ab.

Technische Absicherung Ihrer Stromversorgung: Durch Netzersatzanlagen (NEA) für größere Verbraucher und Systeme sowie unabhängige Stromversorgungen (USV) für Einzelarbeitsplätze sichern Sie Ihre IT gegen Stromausfälle. Haben Sie Ihre IT in die Cloud ausgelagert, müssen Sie nur Ihre lokalen Endgeräte und Ihren Internetzugang absichern.

Verschlüsselung: Verschlüsseln Sie grundsätzlich alle Daten auf Ihren Unternehmensservern. Aktivieren Sie die Verschlüsselungsfunktion auch auf allen Firmen-Notebooks und -Handys sowie bei Speichersticks und anderen mobilen Datenträgern. Kombinieren Sie diese immer mit einem Passwort oder biometrischem Schutz.

Protokollierung: Die Vergabe von Nutzungsrechten, Zugriffe auf Ihre Systeme, das Erstellen von Back-ups sowie sämtliche weiteren wichtigen Ereignisse sollten Sie protokollieren und diese Protokolle ebenfalls per Back-up sichern.

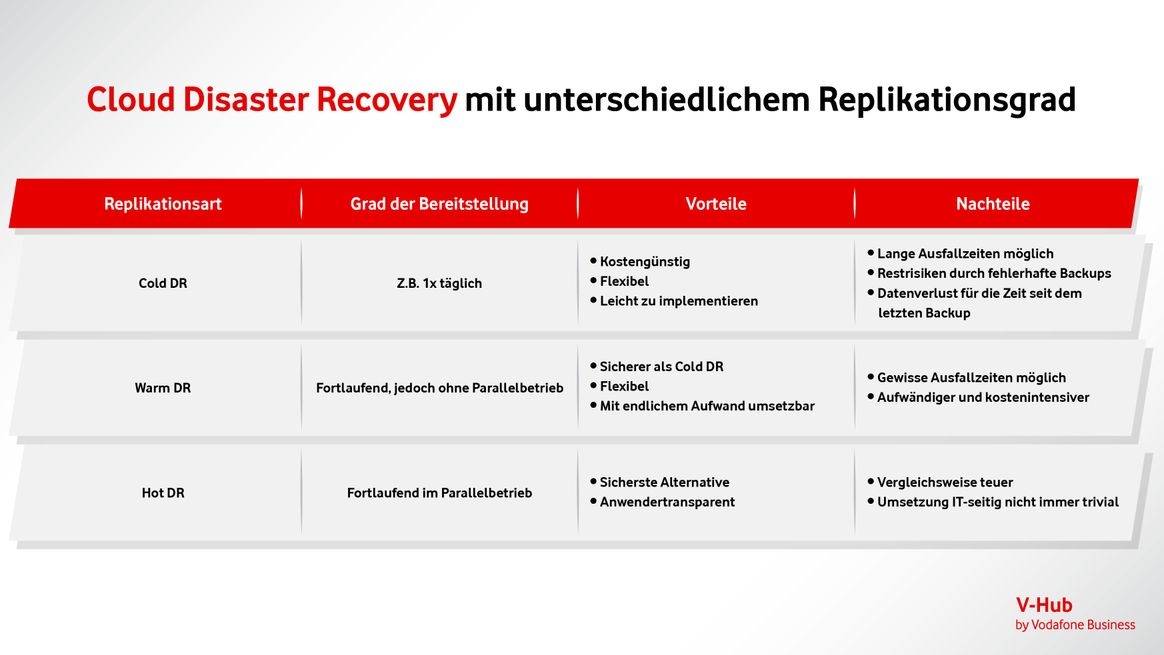

Cloud-Sicherheit: Wenn Sie Cloud-Services nutzen, können Sie viele dieser Aufgaben an Ihren Cloud-Anbieter delegieren. Darunter fallen beispielsweise der Virenschutz, regelmäßige Updates und das Back-up. Zusätzlich können Sie Ihre Cloud-Daten sicher speichern, indem Sie Ihr Back-up dezentral an mehreren Cloud-Standorten sichern und als sogenanntes „Hot Back-up“ anlegen, das nach einem Stromausfall sofort wieder in Sekundenbruchteilen hochfährt.

Organisatorische Maßnahmen zur Datensicherheit im Betrieb

Zu den organisatorischen Maßnahmen, die Datensicherheit im Unternehmen herstellen, gehören:

Zuständigkeiten: Legen Sie genau fest, wer innerhalb Ihrer Abteilungen und im Gesamtunternehmen für Datensicherheit zuständig ist.

Schulungen: Schulen Sie Ihre Belegschaft regelmäßig zu Sicherheitsthemen und den neuesten Tricks von Cyberkriminellen. Viele Schäden entstehen, da Mitarbeiter:innen Hacking-Attacken nicht rechtzeitig erkennen oder Schadprogramme aus dem Internet leichtfertig öffnen und installieren.

Zugangsregelungen: Sichern Sie alle Unternehmensbereiche, an denen kritische Daten verwahrt werden. Serverräume oder Räume mit Entwicklungssystemen sollten grundsätzlich abgeschlossen beziehungsweise per Zugangssystem gesichert sein. Ausgewählte Mitarbeiter:innen sollten für diese Räume verantwortlich sein.

Pentests: Lassen Sie Ihr Unternehmen regelmäßig auf Schwachstellen testen. Hierbei prüfen Expert:innen sowohl die technischen Systeme als auch die Anfälligkeit Ihres Unternehmens gegen Attacken wie Social Engineering.

Auch hier gilt: Beim Cloud-Computing können Sie einige dieser Aufgaben an Ihren Cloud-Dienstleister delegieren. Wenn Sie eine externe Cloud verwenden, müssen Sie unter anderem keine Serverräume auf dem Firmengelände sichern.