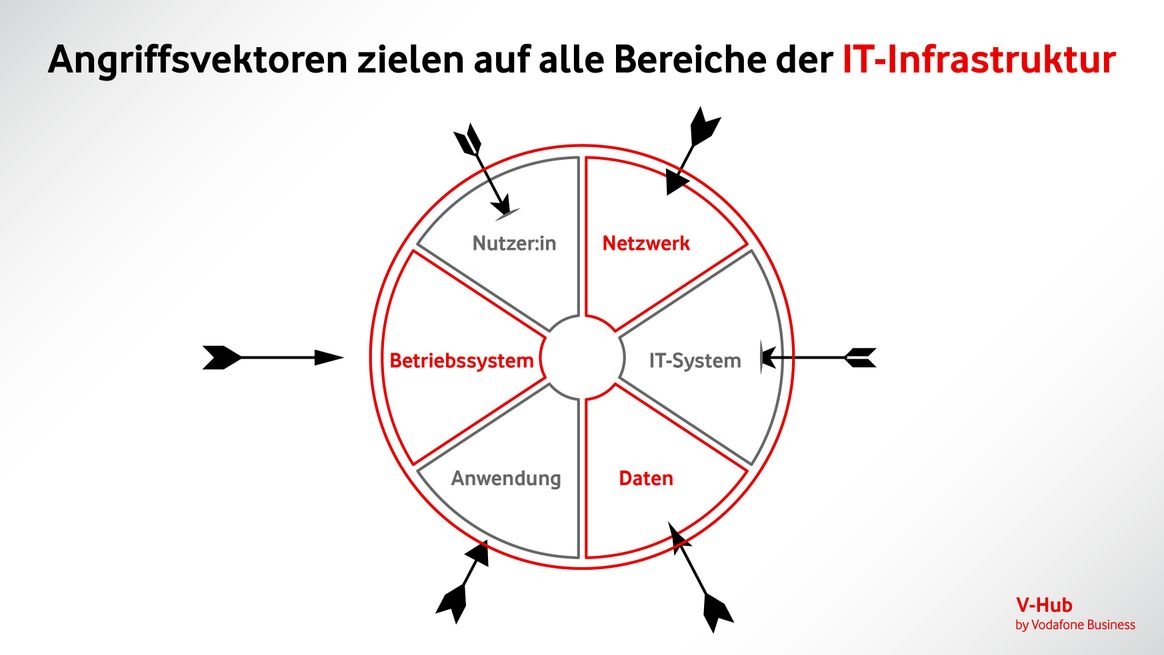

Cross-Site-Scripting (XSS) ist eine der am häufigsten genutzten Angriffsmethoden im Internet. Durch eine Sicherheitslücke auf dem Client beziehungsweise Server oder Webserver bringen Angreifer:innen Schadcode in eine vermeintlich sichere Umgebung.

Die Angriffsmethode nutzt dabei vorwiegen die Skriptsprache JavaScript. Je nach Angriffsvektor dienen manchmal auch Programmiersprachen wie Java, Ajax, Flash, Groovy oder PHP dazu, XSS-Attacken zu starten. Diese Angriffe sind immer dann erfolgreich, wenn Webanwendungen entgegengenommene Daten nicht ausreichend prüfen. Für Anwender:innen ist es äußerlich kaum erkennbar, wenn auf Webseiten vorhandener Schadcode die eingegeben Daten manipuliert, umleitet oder kopiert.

In vielen Fällen ist es auch nicht die Webseite selbst, die der Manipulation unterliegt. Stattdessen ist der separat in Datenbanken gehaltene Content kompromittiert, über den Seiten dynamisch aufgebaut werden. Oft nutzen Cyberkriminelle schlecht geschützte Foren auf Webservern, um den Schadcode zu transportieren. Schon das Anklicken eines manipulierten Links kann dazu führen, dass Browser clientseitig ein JavaScript starten, welches dann wiederum Malware nachlädt und ausführt.

Wie Sie sich und Ihr Unternehmen vor Cross-Site-Scripting schützen, erfahren Sie in unserem XSS-Artikel hier im V-Hub.